みなさん、こんにちは。

アドベントカレンダーも後半に差し掛かってきました、本日はMistのネットワークアクセス制御(NAC)機能であるAccess Assurance/IoT Assuranceについてご紹介したいと思います。

そもそもネットワークアクセス制御(NAC)とは?

ネットワークに接続を試みたユーザーのユーザー自身の情報やデバイス情報に基づいて、決められた範囲までネットワークアクセスを許可したりアクセス自体を拒否する仕組み。

MistのNAC、Access Assuranceの特徴は?

- クラウドによるサービス提供

Mist Access Assuranceも他のMist製品同様、クラウドでサービスとして提供されているのでオンプレで管理する必要がありません。Mist Access Assuranceのクラウドに繋がる環境であれば購入後、すぐに利用する事が可能となっています。サーバーの管理やアップグレード等の必要もございません。

- NACもWiFi、スイッチ、WANも全て同じダッシュボードで一括管理

MistのAccess Assuranceは既存のMistダッシュボードに組み込まれている機能なので、企業のネットワーク全体をMistで一元管理する事が可能になります。NAC関連のログもクライアントイベントとして他のログと一緒に記録されるのでネットワーク全体で起こったイベントを時系列で確認しながらトラブルシュートが可能になっています。

- AIによる管理

Marvis AIによる失敗原因の特定、チャット形式での情報検索やトラブルシューティングもAccess Assuranceでご利用いただけます。

既にMistのWiFi、Juniperスイッチを導入しているユーザー様ですと、より簡単にAccess Assuranceの導入が可能になりメリットを感じられやすくなっています。既存がMist WiFiで他社製品のRadiusサーバーを連携して使用している場合なども、Mist Access Assuranceに切り替えていただくとよりネットワーク全体の管理を簡素化することが可能となります。

Mist Access Assuranceで対応している認証方法

MistのAccess Assuranceでは以下による認証が可能になっています。

- 802.1X EAP-TLS(証明書)

- 802.1X EAP-TTLS(ユーザー名/パスワード)※IdP連携が必須。Okta, Microsoft Entra ID連携とLDAPSによるその他IdP連携に対応。

- MACアドレス認証

Mist Access AssuranceとIoT Assuranceでは認証方法が異なっています。

Mist IoT Assuranceで対応している認証方法

IoTデバイスやBYOD向けにMPSKによる認証が可能です。

- MPSK( Multi Pre-Shared Key:マルチ事前共有キー)

複数のPSKを事前に設定し、ユーザーがネットワークに接続する際に使用されたパスフレーズによってロール/VLANを適用し、ネットワークのアクセス可能範囲を制御する仕組みになっています。

IoT Assuranceでは802.1xに対応していないデバイスやBYOD、小規模環境でマイクロセグメンテーションを行いたい場合に、MACアドレスによる制御よりも簡単にセキュアな通信が可能となっています。

Mist IoT Assuranceの特徴は?

- PSKの管理ダッシュボード

SSID、ロール、VLAN、有効期限、接続状況を可視化、ダッシュボード上で一元管理が可能です。

- PSK ライフサイクルマネージメント

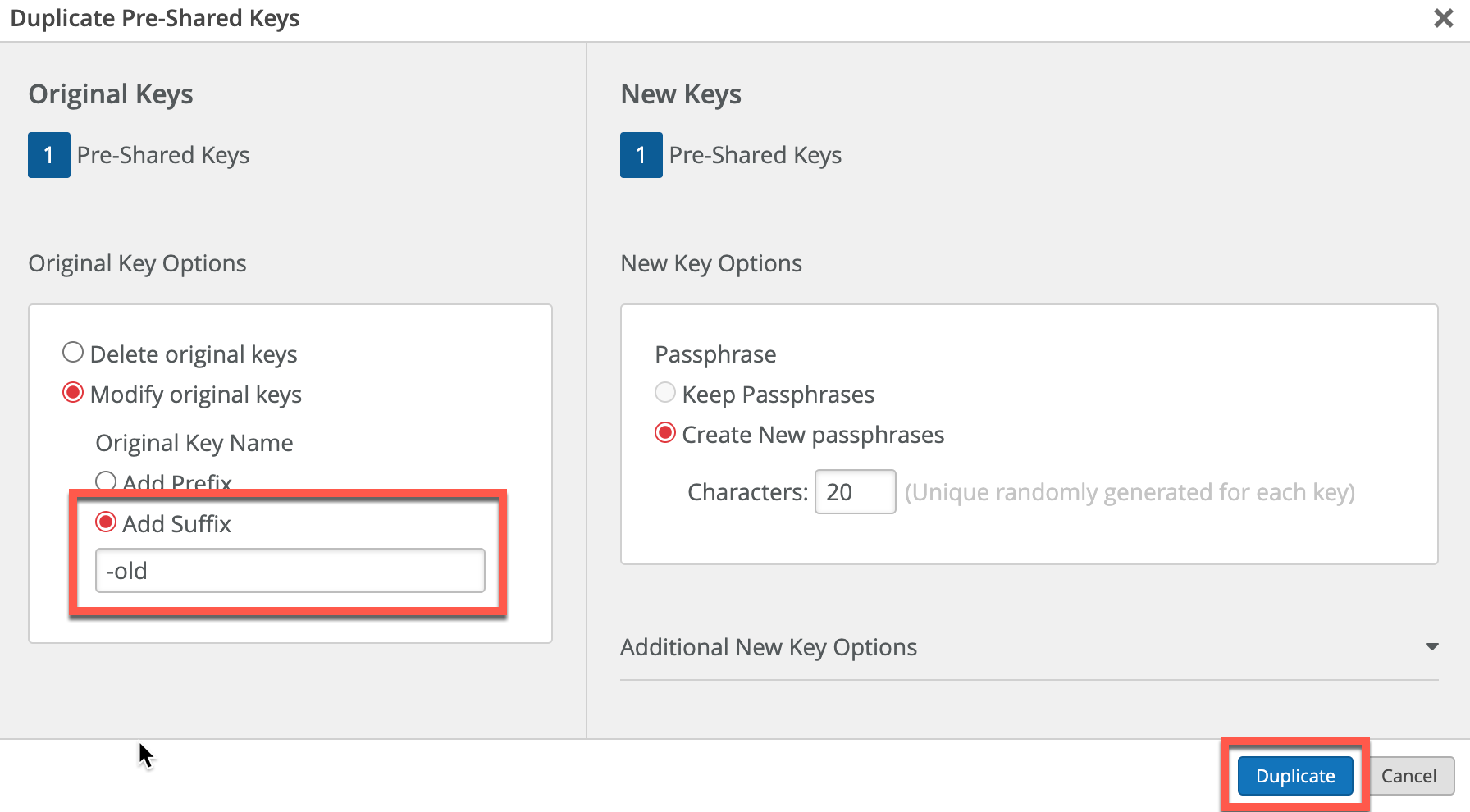

セキュリティポリシーや漏洩など何らかの理由でPSKを変更する場合にも、PSKの作成、再適用が簡単に可能になっています。例えば、削除したいPSKに"-old"という名前を付け加えた上で新たなPSKを発行する事で、新しいPSKに移行が可能になっています。

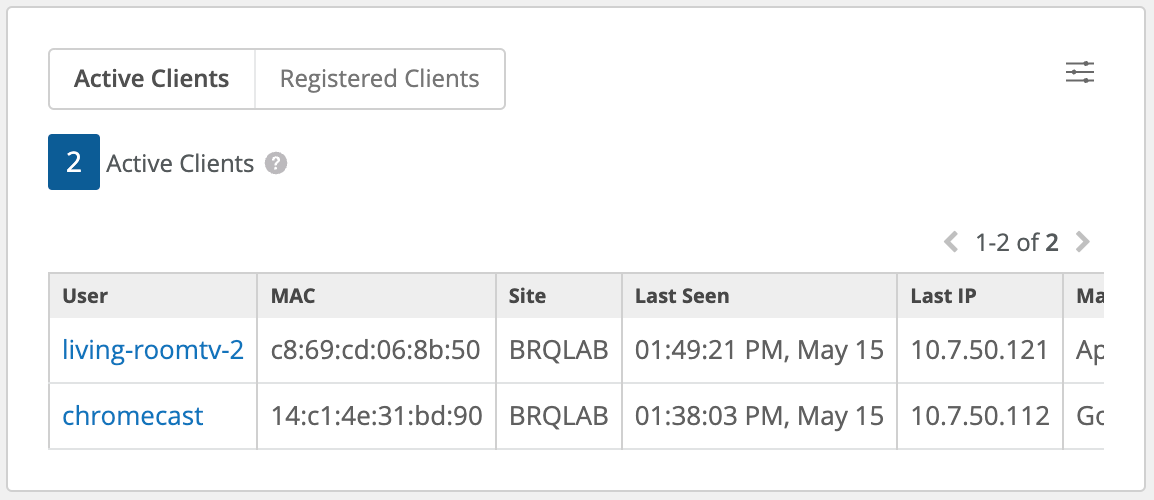

PSKを利用しているアクティブクライアントをダッシュボード上で確認ができるので、アクティブクライアントがいない事を確認した後に、古いPSKの削除を実行する事ができます。

- セルフプロビジョニングポータル

BYOD向けにユーザー自身でPSKの発行が可能なセルフプロビジョニングポータルが用意されています。管理者が都度発行する手間を省く事が可能になります。

Mist Access Assurance/IoT Assuranceの場合、具体的に以下の流れでネットワークアクセス制御が行われます。

- 無線APやスイッチ経由でユーザーやデバイスがネットワークに接続。

例)iPhoneから無線Wifiを接続。事前にMistで設定されたSSID "home secure"を選択。 - ユーザーやデバイスに対して証明書、ユーザー名/パスワード、MACアドレス、またはパスフレーズを確認。

例)こちらの例ではユーザー名、パスワードによる認証。それぞれ記入し接続。 - あらかじめ設定してあるポリシーと照らし合わせ特定のネットワーク範囲のアクセスを許可、または拒否。

例)Mistで設定された認証ポリシーとWLANポリシー

認証ポリシーでユーザーの所属するグループによってロールを割り当てる。

サイト毎に設定可能なWLANポリシーでネットワークアクセス可能範囲を指定。

以下の例だとEmployeeロールはIT lab, SE labにアクセス不可。それ以外はアクセス可能。

System EngineerロールはIT labにアクセス不可。それ以外はアクセス可能。

ITロールは全てのアクセスが可能。 - 認可の流れ、失敗、成功、使われたポリシー等詳細をログで確認可能。

以上、ざっくりとした概要になりましたがMistのネットワークアクセス制御機能であるAccess AssuranceとIoT Assuranceのご紹介でした。

Mist Access Assuranceのより詳細な内容や設定手順については以下導入ガイドを是非ご参考にしてみてください。